Im Auftrag von One Identity

1 Einführung

Die digitale Transformation ist für Unternehmen und Organisationen nicht länger nur eine Option, wenn sie wettbewerbsfähig bleiben und den Kunden einen größtmöglichen Nutzen bieten wollen. Doch während sie versuchen, die Vorteile von Cloud-, IoT-, KI- und Big-Data-Projekten über umfangreiche Infrastrukturen hinweg zu nutzen, müssen sich Organisationen der Cyber-Sicherheits-, Compliance- und Identitätsrisiken bewusst sein, die die digitale Transformation ebenfalls mit sich bringt.

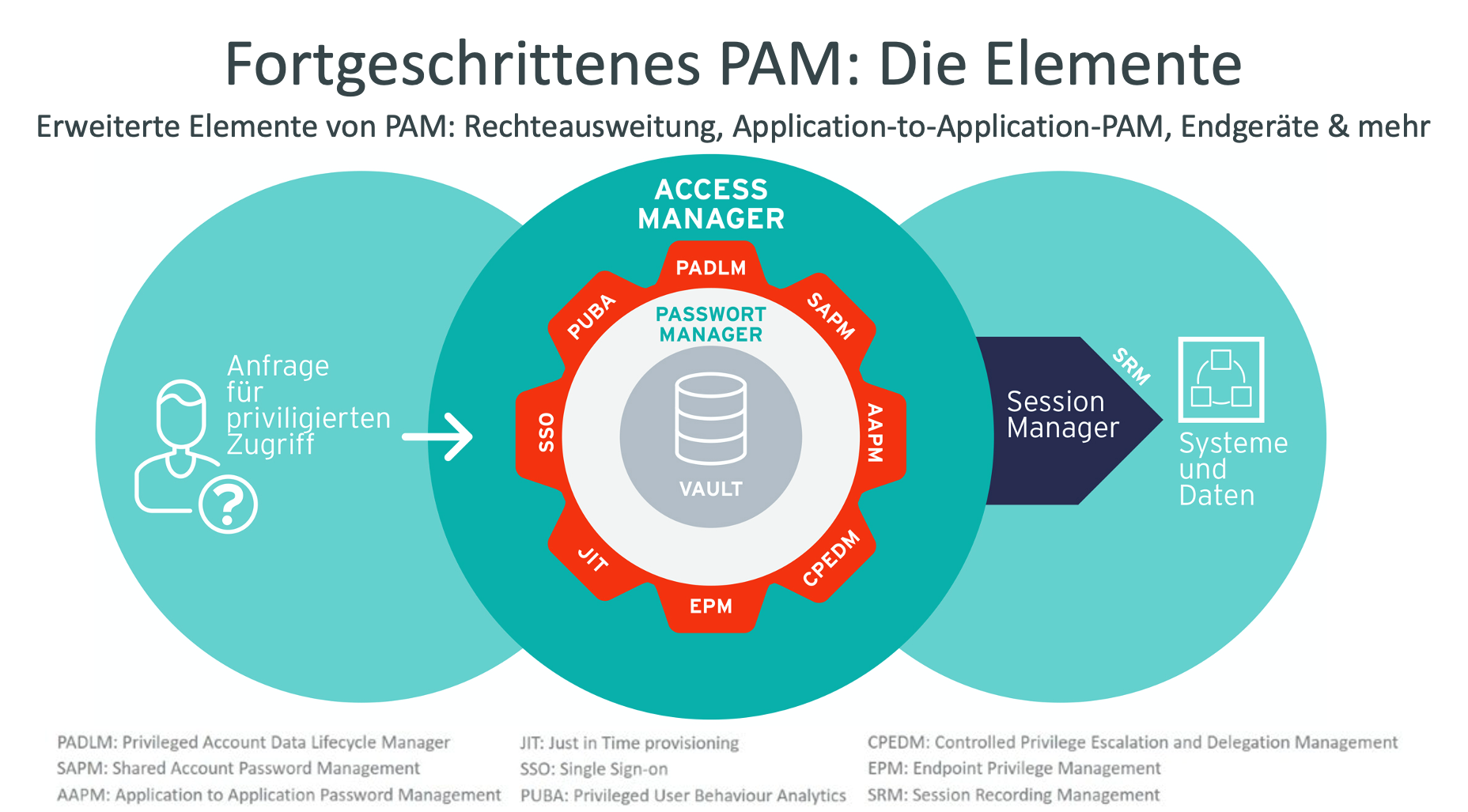

Auch wenn diese Risiken schwerwiegend sind, können sie durch intelligente, zweckgerichtete und strukturierte Anwendung von Sicherheitslösungen erheblich reduziert werden. Da agile Zugriffs- und Identifikationsanfragen ein Hauptmerkmal einer erfolgreich gestalteten digitalen Umgebung sind, folgt daraus, dass eines der wichtigsten Werkzeuge zur sicheren Handhabung dieser Risiken Privileged Access Management (PAM) ist.

PAM-Lösungen (Privileged Access Management) sind kritische Maßnahmen zur Gewährleistung der Cybersicherheit, die sich mit den Risiken befassen, die die Nutzung eines privilegierten Zugangs in Organisationen und Unternehmen mit sich bringt. Es gibt traditionell im Wesentlichen zwei Arten von privilegierten Benutzern:

- Privilegierte Anwender - diejenigen, die Zugang zu sensiblen Daten und Informationsbeständen benötigen, wie z. B. Personalakten, Details der Gehaltsabrechnung, Finanzdaten oder geistiges Eigentum sowie Konten für soziale Medien.

- Privilegierte IT-Benutzer - diejenigen, die Zugang zu der IT-Infrastruktur benötigen, die den Geschäftsbetrieb unterstützt. Solche Berechtigungen werden in der Regel IT-Administratoren gewährt, die Zugang zu System-, Software- oder operationalen Konten benötigen.

Zu den wichtigsten Herausforderungen, die die Notwendigkeit der Verwaltung von privilegierten Rechten vorantreiben, gehören:

- Missbrauch von gemeinsam genutzten Anmeldeinformationen

- Missbrauch erweiterter Privilegien durch nicht autorisierte Benutzer

- Kapern von privilegierten Zugangsdaten durch Cyber-Kriminelle

- Missbrauch von Zugriffsrechten auf Drittsysteme

- Versehentlicher Missbrauch erhöhter Privilegien durch befugte Benutzer

- Die Verpflichtung zur Durchführung von Überprüfungen für privilegierte Benutzer und Verwaltungskonten

Darüber hinaus gibt es noch eine Reihe weiterer betrieblicher, regulatorischer und Governance-bezogener Anforderungen im Zusammenhang mit privilegiertem Zugang:

- Software- und Servicekonten in der gesamten IT-Infrastruktur

- Identifizieren und Verfolgen der Inhaberschaft von privilegierten Konten während ihres gesamten Lebenszyklus

- Einrichtung von Single-Sign-On-Sitzungen für Zielsysteme zur Verbesserung der operativen Effizienz von Administratoren

- Prüfung, Aufzeichnung und Überwachung von privilegierten Aktivitäten auf regulatorische Compliance.

- Verwaltung, Beschränkung und Überwachung des administrativen Zugriffs von IT-Outsourcing-Anbietern und MSPs auf interne IT-Systeme

- Verwaltung, Beschränkung und Überwachung des administrativen Zugriffs interner Benutzer auf Cloud-Dienste

In den letzten Jahren sind PAM-Lösungen immer ausgefeilter geworden, was sie zu soliden Werkzeugen für das Sicherheitsmanagement macht. Während die Speicherung von Zugangsdaten, die Passwort-Rotation, die Delegierung von Privilegien und die Überwachung von Aktivitäten immer häufiger eingesetzt werden, sind fortschrittlichere Funktionen wie die dauerhafte Verhaltensanalyse privilegierter Benutzer, die risikobasierte Sitzungsüberwachung, der erweiterte Schutz vor Bedrohungen und die Möglichkeit, PAM in ein Unternehmens-Governance-Programm einzubinden, als der neue Standard zum Schutz vor den heutigen Bedrohungen in komplexen Umgebungen zu betrachten.