1 Einleitung

Im gleichen Maße, wie moderne Unternehmen in allen Branchen ihre rasche Digitalisierung fortsetzen, wird die Notwendigkeit, die hierfür notwendigen Daten sicher zu speichern, zu verarbeiten und auszutauschen, zu einem wesentlichen Faktor für jedes Unternehmen. Dies ergibt sich aus einer Vielzahl von Herausforderungen: Regulatorische und gesetzliche Anforderungen, Business Continuity, Datenschutz für Mitarbeiter und Kunden und insbesondere die steigende Notwendigkeit des Schutzes des geistigen Eigentums.

Gleichzeitig überholen praktisch alle Unternehmen ihre Infrastrukturen in vielen Anwendungsbereichen und entscheiden sich für die Nutzung von Cloud-Infrastrukturen. Vor 20 Jahren war das kollektive Wissen von Unternehmen in der Regel in internen Datenbanken gespeichert. Heute hingegen ist es über so unterschiedliche Cloud-Dienste wie Teams, Office 365, git, Jira oder ServiceNow verteilt, während früher unternehmensinterne Systeme in der Cloud auf Infrastructure as a Service (IaaS) gehostet werden.

Cloud-Dienste bieten vielfältige Vorteile, darunter die Fähigkeit, auf sich verändernde Anforderungen zu reagieren und die Flexibilität, neue Geschäftslösungen rascher bereitzustellen. Dies gilt insbesondere für die entscheidenden Bereiche der Kommunikation, aller Arten von Workflows und den Austausch von Dokumenten einschließlich Kollaboration. Office 365 und Teams als Software as a Service (SaaS) Angebote von Microsoft sind in vielen Organisationen und Branchen das Werkzeug der Wahl für die Zusammenarbeit im Büro, die tägliche Arbeit mit Dokumenten und den Informationsaustausch mit erweiterten Lieferketten und Partnern.

Die Unternehmensgrenzen verschwimmen, da die Erfordernis und die Fähigkeit, Informationen auszutauschen, ständig zunimmt. Der Trend verlagert sich eindeutig in Richtung Multi-Cloud und hybrider Umgebungen, wobei die Kommunikation und der Dokumentenaustausch in diesen Systemen die Grundlage entscheidender Geschäftsprozesse bilden. Diese Aspekte stellen erhebliche Herausforderungen an die Informationssicherheit, die Einhaltung gesetzlicher Vorschriften, den Datenschutz und den Schutz des geistigen Eigentums dar.

Ohne von vornherein zu unterstellen, dass Anbieter von Cloud-Computing-Diensten grundsätzlich nicht zuverlässig sind, muss eine Cloud dennoch im Sinne einer Risikobewertung als "nicht vertrauenswürdig" beurteilt werden. Datensicherheit kann passiv oder im Verborgenen kompromittiert werden. Etwaige schädliche Aktionen können von innerhalb der Cloud von einem böswilligen Administrator oder Mitarbeiter durchgeführt werden. Und ohne hier allzu sehr ins Detail zu gehen, stellt die nationale Rechtsprechung einiger Staaten im internationalen Zusammenspiel derzeit eine ganz besondere Herausforderung dar, da staatlichen Stellen unter dem Vorwand einer legitimen Strafverfolgung ein weitreichender Zugriff auf Daten in Cloud-Infrastrukturen gewährt werden soll.

Ohne weitere Schutzmaßnahmen eröffnet dies ungeahnte Möglichkeiten, Zugang zu Informationen zu erhalten, die als intern und geheim zu betrachten sind und die aus Sicht des Dateneigentümers vor einer solchen Einsichtnahme geschützt werden müssen.

Geht man davon aus, dass der Trend zu Cloud-Infrastrukturen unvermindert anhält, sind traditionelle Ansätze zur Cybersecurity, die Infrastruktur und Systeme schützen, nicht mehr angemessen. Die traditionelle IT-Sicherheit konzentriert sich in der Regel auf den Schutz von Netzwerken, Systemen, Anwendungen, Servern und Endgeräten im Allgemeinen. In den heutigen Infrastrukturen decken derartige Maßnahmen jedoch nicht mehr sinnvoll die zentralen Schutzanforderungen ab. Die Frage, wie man in einer zunehmend perimeterlosen IT Daten zwischen firmeninternen Umgebungen, der Cloud und überall dazwischen sichern kann, wird immer wichtiger. Dadurch verändert sich die aktuelle Cybersicherheit nachhaltig. Dies macht einen umfassenden Paradigmenwechsel erforderlich, da Infrastrukturen, die weder selbst betrieben noch administriert werden, nicht mehr angemessen abgesichert werden können. Stattdessen liegt der Fokus auf den Daten selbst, d.h. der Nutzlast, wodurch die Infrastruktur, die diese verarbeitet, aus Sicht der Datensicherheit irrelevant wird. Unter der Annahme, dass diese Infrastruktur als potenziell gefährdet, gefährlich und von Akteuren bevölkert ist, die als feindselig anzusehen sind, müssen die Informationen selbst in einer solchen Umgebung technisch und konzeptionell abgesichert werden.

Gleichzeitig muss sichergestellt werden, dass es zu keinem wesentlichen Funktionalitätsverlust kommt. Wenn Datensicherheit dazu führt, dass weitreichende Funktionen wie die kollaborative Bearbeitung von Dokumenten oder auch nur die einfache Suche innerhalb eines Datenbestandes nicht mehr möglich sind, dann macht dies den Einsatz moderner Kollaborationsplattformen wertlos. Die entscheidende Herausforderung besteht darin, ein höchstmögliches Maß an Sicherheit zu bieten, ohne die Einsatzfähigkeit der Anwendungen zu beeinträchtigen.

Zu den wichtigsten Strategien der datenzentrischen Sicherheit gehören die Vermeidung/Reduzierung von Daten in den eigentlichen Cloud-Systemen und ein umfassender Ansatz zur Verschlüsselung und Verschleierung, der sicherstellt, dass verschlüsselte Informationen unter keinen Umständen von Unbefugten in ihrer ursprünglichen Form wiederhergestellt werden können.

Dies bedeutet nicht, dass die datenzentrische Sicherheit die einzige, neuartige Lösung für Sicherheitsherausforderungen ist, die alles bisher Dagewesene ersetzt. Datenzentrische Sicherheit schützt das, was wirklich geschützt werden muss, nämlich die eigentlichen Informationen als Nutzlast.

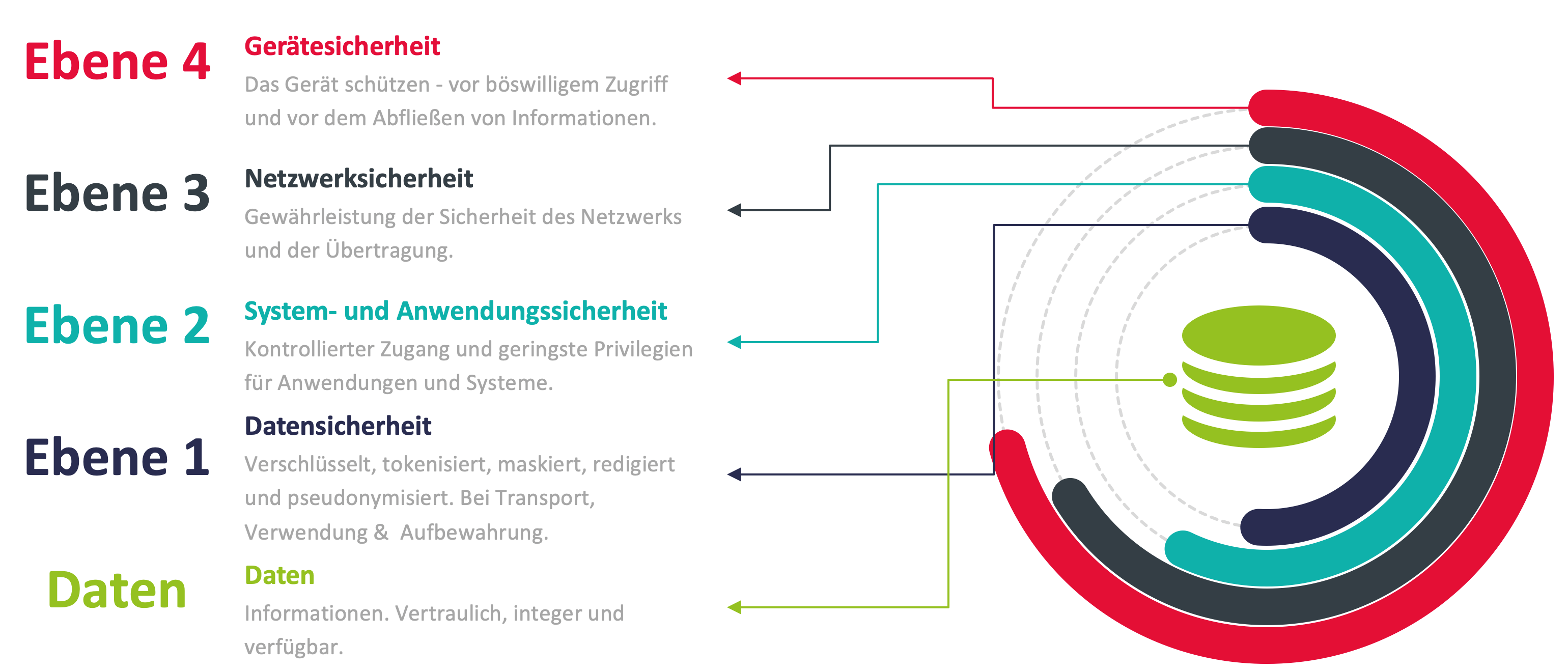

Zusätzliche Ebenen können als Teil eines mehrschichtigen Sicherheitsansatzes ergänzt werden, der mehrere Dimensionen der Cybersicherheit abdeckt. System- und Anwendungssicherheit, Netzwerksicherheit und der Schutz des Gerätes des Benutzers bleiben wichtige Schutzebenen, da auch weiterhin traditionelle Sicherheitsmechanismen (z.B. Firewalls oder Endpoint-Sicherheit) zusätzliche Schutzebenen bieten. Diese zusätzlichen Schutzebenen müssen erst überwunden werden , um einzelne Aspekte und Sicherheitsdimensionen zu schützen, insbesondere in hybriden Umgebungen.